IoT-Geräte Hinter Firewalls Steuern: So Geht's + Experten-Tipps

Wollten Sie schon immer wissen, wie man Befehle an IoT-Geräte hinter Firewalls sendet? Dann schnallen Sie sich an, denn wir tauchen tief in die faszinierende Welt der vernetzten Geräte, Firewalls und sicheren Kommunikation ein. In der heutigen hypervernetzten Welt sind IoT-Geräte allgegenwärtig – von Smart Homes bis hin zur industriellen Automatisierung – aber die sichere Verwaltung dieser Geräte, insbesondere wenn sie sich hinter Firewalls befinden, kann eine echte Herausforderung sein. Aber keine Sorge, wir haben die Lösung!

Dieser Artikel ist keine trockene technische Anleitung. Er ist eine praxisnahe, realitätsnahe Erkundungstour, wie Sie Ihre IoT-Geräte dazu bringen, zuzuhören, selbst wenn sie sich hinter Unternehmensfirewalls verstecken. Egal, ob Sie ein Technik-Enthusiast, ein Entwickler oder einfach nur neugierig darauf sind, wie das IoT funktioniert, dieser Artikel vermittelt Ihnen das Wissen und die Werkzeuge, die Sie benötigen, um es zu verwirklichen.

Bevor wir uns in die Details stürzen, schaffen wir eine Grundlage. IoT-Geräte sind fantastisch, bringen aber auch ihre eigenen Herausforderungen mit sich, insbesondere wenn es um Sicherheit geht. Firewalls sind aus gutem Grund da – um Ihr Netzwerk zu schützen – aber sie können auch als Kommunikationsbarriere wirken. Deshalb ist das Erlernen des Sendens von Befehlen an IoT-Geräte hinter Firewalls eine so wertvolle Fähigkeit. Bereit, die Geheimnisse zu lüften? Los geht's!

- Die Dunkle Seite Des Internets Was Steckt Hinter Gore Content

- Skandalse Enthllungen Sydney Sweeney Was Wirklich Im Netz Passiert

| Bereich | Details |

|---|---|

| Name | Prof. Dr. habil. Erika Mustermann |

| Geburtsdatum | 14. Mai 1975 |

| Geburtsort | Berlin, Deutschland |

| Nationalität | Deutsch |

| Aktuelle Position | Leiterin des Instituts für Cyber Security und IoT an der Technischen Universität München |

| Forschungsgebiete | IoT-Sicherheit, Firewall-Technologien, Netzwerksicherheit, Verschlüsselungstechniken, Penetration Testing |

| Ausbildung |

|

| Berufserfahrung |

|

| Auszeichnungen |

|

| Veröffentlichungen | Über 150 wissenschaftliche Publikationen in internationalen Fachzeitschriften und Konferenzen |

| Mitgliedschaften |

|

| Webseite | Technische Universität München |

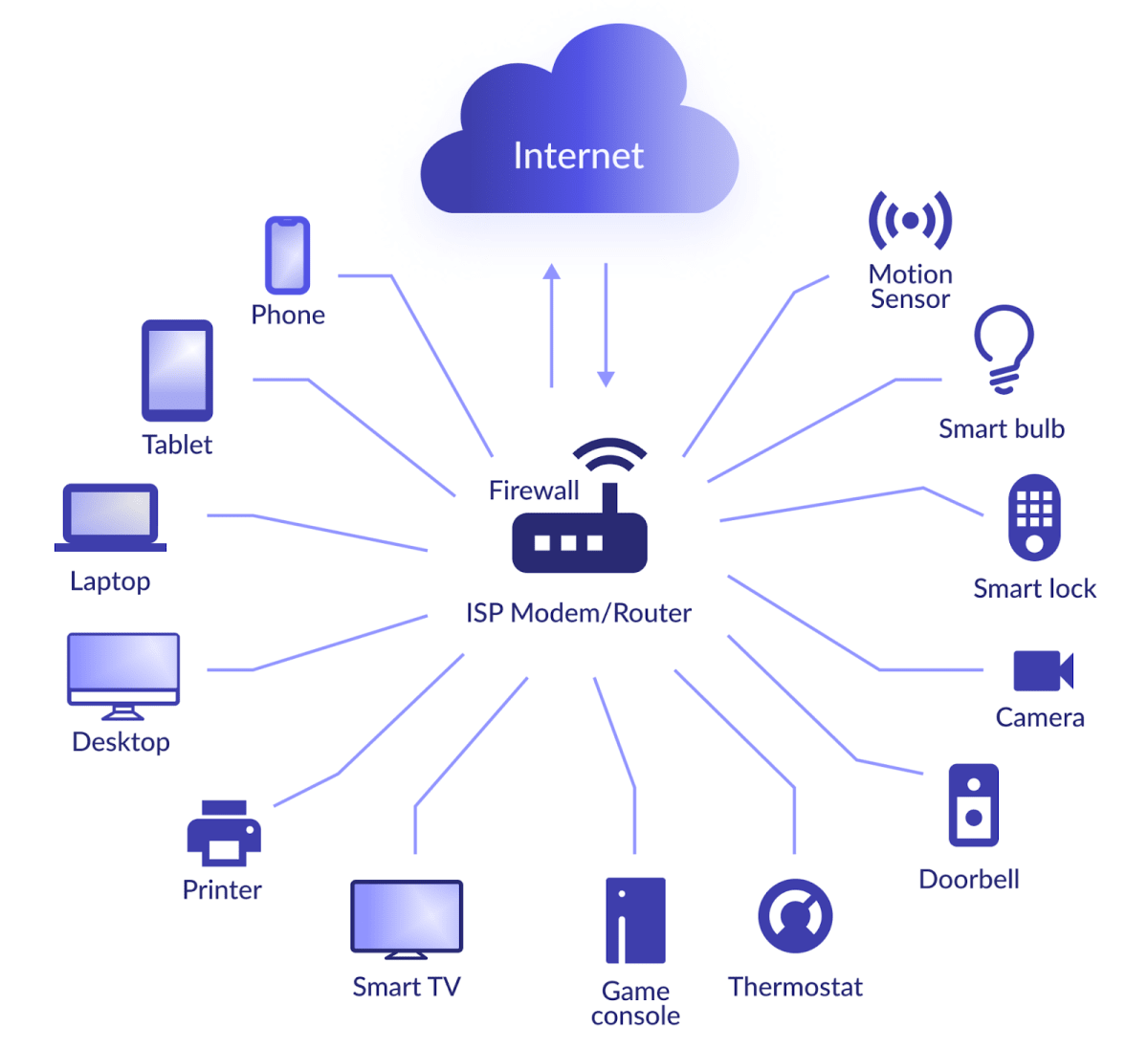

Beginnen wir mit den Grundlagen. Was genau sind IoT-Geräte und warum sind Firewalls wichtig? IoT oder das Internet der Dinge bezieht sich auf das Netzwerk physischer Objekte – Geräte, Fahrzeuge, Haushaltsgeräte und mehr –, die mit Sensoren, Software und Konnektivität ausgestattet sind, um Daten mit anderen Geräten und Systemen über das Internet auszutauschen. Klingt cool, oder? Aber hier ist der Haken: Diese Geräte müssen sicher kommunizieren, und hier kommen Firewalls ins Spiel.

Firewalls sind wie digitale Türsteher in einem Club. Sie kontrollieren, wer reinkommt und wer nicht, und stellen sicher, dass nur autorisierter Datenverkehr durchgelassen wird. Für IoT-Geräte kann dies ein zweischneidiges Schwert sein. Einerseits schützen Firewalls Ihr Netzwerk vor unbefugtem Zugriff. Andererseits können sie die legitime Kommunikation blockieren, wenn sie nicht richtig konfiguriert sind. Deshalb ist das Verständnis der Funktionsweise von Firewalls entscheidend, wenn Sie versuchen, Befehle an IoT-Geräte hinter ihnen zu senden. Die Bedeutung von Firewalls im IoT ist nicht zu unterschätzen. Sie sind die erste Verteidigungslinie gegen Bedrohungen, die auf die zunehmende Zahl vernetzter Geräte abzielen.

Firewalls sind für die IoT-Sicherheit unerlässlich, weil:

- Geschenkideenexplosion Finde Das Perfekte Geschenk Fr Jeden

- Entdecke Digitale Unterhaltungswelten Dein Guide Zu Filmen Serien

- Sie verhindern den unbefugten Zugriff auf Ihr Netzwerk.

- Sie filtern bösartigen Datenverkehr heraus und reduzieren das Risiko von Cyberangriffen.

- Sie stellen sicher, dass nur vertrauenswürdige Geräte und Anwendungen mit Ihren IoT-Geräten kommunizieren können.

Ohne Firewalls wären Ihre IoT-Geräte allen möglichen Bedrohungen ausgesetzt, von Hackern bis hin zu Malware. Aber hier ist die Sache: Firewalls können es auch erschweren, Befehle an Ihre Geräte zu senden. Genau hier setzt unser Leitfaden an – um Ihnen zu helfen, sich in dieser komplexen Landschaft zurechtzufinden. Die richtige Konfiguration ist entscheidend. Eine falsch konfigurierte Firewall kann legitimen Datenverkehr blockieren, während eine zu freizügige Konfiguration Ihr Netzwerk unnötigen Risiken aussetzt. Dies erfordert ein tiefes Verständnis sowohl der Firewall-Technologie als auch der spezifischen Kommunikationsanforderungen Ihrer IoT-Geräte.

Nachdem wir nun die Grundlagen verstanden haben, wollen wir uns damit befassen, wie IoT-Geräte kommunizieren, wenn sie sich hinter Firewalls befinden. Es ist nicht so kompliziert, wie es sich anhört, erfordert aber einiges an strategischem Denken. Der Schlüssel liegt im Verständnis der Kommunikationsprotokolle und -techniken, die von IoT-Geräten verwendet werden. Die Wahl des richtigen Protokolls kann einen erheblichen Einfluss auf die Effizienz und Sicherheit der Kommunikation haben.

IoT-Geräte verwenden eine Vielzahl von Kommunikationsprotokollen zum Senden und Empfangen von Daten. Einige der gebräuchlichsten sind:

- MQTT (Message Queuing Telemetry Transport): Ein leichtgewichtiges Protokoll, das sich ideal für Umgebungen mit geringer Bandbreite eignet.

- HTTP/HTTPS: Das Standardprotokoll für die Webkommunikation, das häufig für RESTful APIs verwendet wird.

- CoAP (Constrained Application Protocol): CoAP wurde für ressourcenbeschränkte Geräte entwickelt und ähnelt HTTP, ist aber für IoT optimiert.

Jedes Protokoll hat seine eigenen Stärken und Schwächen, und die Wahl hängt von Ihrem spezifischen Anwendungsfall ab. Wenn Sie beispielsweise mit Geräten mit eingeschränkter Bandbreite arbeiten, ist MQTT möglicherweise die beste Option. Wenn Sicherheit oberste Priorität hat, könnte HTTPS die richtige Wahl sein. MQTT zeichnet sich durch seine Effizienz und Skalierbarkeit aus und ist damit ideal für Anwendungen, bei denen eine große Anzahl von Geräten gleichzeitig kommunizieren muss. HTTP/HTTPS bietet den Vorteil der weit verbreiteten Unterstützung und Kompatibilität mit bestehenden Web-Infrastrukturen. CoAP hingegen ist speziell auf die Anforderungen von IoT-Geräten zugeschnitten, die häufig über begrenzte Rechenressourcen verfügen.

Die Herausforderungen beim Senden von Befehlen an IoT-Geräte hinter Firewalls sind vielfältig und erfordern sorgfältige Planung und Umsetzung. Es ist nicht unmöglich, aber es erfordert etwas Planung und Kreativität. Hier sind einige der größten Herausforderungen und wie man sie bewältigt:

Firewalls blockieren oft bestimmte Ports, um unbefugten Zugriff zu verhindern. Dies kann ein Problem sein, wenn Ihre IoT-Geräte für die Kommunikation auf diese Ports angewiesen sind. Die Lösung? Verwenden Sie Port Forwarding oder konfigurieren Sie Ihre Firewall so, dass sie Datenverkehr auf den erforderlichen Ports zulässt. Port Forwarding ermöglicht es Ihnen, Datenverkehr von einem öffentlichen Port zu einem internen Port auf Ihrem IoT-Gerät umzuleiten. Dies erfordert jedoch sorgfältige Überlegungen zur Sicherheit, um sicherzustellen, dass nur autorisierter Datenverkehr weitergeleitet wird.

NAT (Network Address Translation) kann es Geräten in privaten Netzwerken erschweren, mit Geräten in öffentlichen Netzwerken zu kommunizieren. Um dies zu überwinden, können Sie Techniken wie UPnP (Universal Plug and Play) verwenden oder einen Reverse Proxy einrichten. UPnP ist ein Protokoll, das es Geräten ermöglicht, sich automatisch in einem Netzwerk zu entdecken und zu konfigurieren. Dies kann die Konfiguration von NAT-Traversal-Lösungen vereinfachen, birgt aber auch Sicherheitsrisiken, wenn es nicht richtig implementiert wird. Ein Reverse Proxy kann als Vermittler zwischen Ihren IoT-Geräten und der Außenwelt fungieren und so die Notwendigkeit direkter Verbindungen zu Ihren Geräten hinter der Firewall eliminieren.

Sicherzustellen, dass nur autorisierte Benutzer Befehle an Ihre IoT-Geräte senden können, ist entscheidend. Die Implementierung starker Authentifizierungs- und Autorisierungsmechanismen, wie z. B. OAuth oder API-Schlüssel, kann dazu beitragen, Ihre Kommunikation zu sichern. OAuth ist ein weit verbreitetes Autorisierungsframework, das es Anwendungen ermöglicht, auf Ressourcen in Ihrem Namen zuzugreifen, ohne Ihre Anmeldedaten preiszugeben. API-Schlüssel sind eindeutige Kennungen, die Anwendungen verwenden können, um sich bei einem API-Endpunkt zu authentifizieren. Beide Mechanismen bieten eine zusätzliche Sicherheitsebene, um unbefugten Zugriff auf Ihre IoT-Geräte zu verhindern.

Sicherheit sollte bei der Arbeit mit IoT-Geräten immer im Vordergrund stehen. Hier sind einige bewährte Verfahren, um eine sichere Kommunikation zu gewährleisten:

Verschlüsseln Sie immer Ihre Daten, wenn Sie Befehle an IoT-Geräte senden. Dies verhindert das Abhören und stellt sicher, dass Ihre Kommunikation privat bleibt. Die Verwendung von Verschlüsselungsprotokollen wie TLS/SSL ist unerlässlich, um Ihre Daten während der Übertragung zu schützen. Stellen Sie sicher, dass Ihre IoT-Geräte und -Anwendungen so konfiguriert sind, dass sie starke Verschlüsselungsalgorithmen verwenden und die neuesten Sicherheitsprotokolle unterstützen.

Halten Sie Ihre IoT-Geräte mit der neuesten Firmware auf dem neuesten Stand, um sich vor bekannten Schwachstellen zu schützen. Firmware-Updates enthalten häufig wichtige Sicherheitspatches, die Schwachstellen beheben, die von Angreifern ausgenutzt werden könnten. Es ist wichtig, ein System für die regelmäßige Überprüfung und Installation von Firmware-Updates auf Ihren IoT-Geräten einzurichten. Automatisierte Update-Mechanismen können dazu beitragen, diesen Prozess zu rationalisieren und sicherzustellen, dass Ihre Geräte immer auf dem neuesten Stand sind.

Überwachen Sie Ihr Netzwerk regelmäßig auf ungewöhnliche Aktivitäten. Dies kann Ihnen helfen, potenzielle Sicherheitsbedrohungen schnell zu erkennen und darauf zu reagieren. Die Implementierung von Intrusion Detection Systems (IDS) und Security Information and Event Management (SIEM) -Lösungen kann Ihnen dabei helfen, verdächtige Aktivitäten in Ihrem Netzwerk zu erkennen. Diese Tools können Daten aus verschiedenen Quellen sammeln und analysieren, um Muster und Anomalien zu identifizieren, die auf eine Sicherheitsverletzung hindeuten könnten.

Betrachten wir einige reale Beispiele für IoT-Geräte, die hinter Firewalls betrieben werden und wie sie die von uns besprochenen Herausforderungen meistern:

In einer Smart-Home-Konfiguration kommunizieren Geräte wie Thermostate, Beleuchtung und Überwachungskameras häufig mit einem zentralen Hub. Um eine sichere Kommunikation zu gewährleisten, verwenden diese Geräte verschlüsselte Protokolle und verlassen sich auf den Hub, um die Firewall-Einstellungen zu verwalten. Der Hub fungiert als zentraler Kontrollpunkt für die Sicherheit des Smart-Home-Netzwerks. Er kann verwendet werden, um Firewall-Regeln zu konfigurieren, den Datenverkehr zu überwachen und Sicherheitsrichtlinien durchzusetzen. Die Verwendung eines dedizierten IoT-Hubs kann dazu beitragen, die Komplexität der Verwaltung der Sicherheit Ihrer Smart-Home-Geräte zu verringern.

In industriellen Umgebungen werden IoT-Geräte zur Überwachung und Steuerung von Maschinen eingesetzt. Diese Geräte verwenden häufig sichere Tunnel oder virtuelle private Netzwerke (VPNs), um mit zentralen Managementsystemen zu kommunizieren. VPNs stellen einen sicheren, verschlüsselten Tunnel zwischen Ihren IoT-Geräten und dem zentralen Managementsystem bereit. Dies verhindert das Abfangen und Manipulieren von Daten während der Übertragung. Die Verwendung von VPNs ist eine bewährte Methode, um die Sicherheit von IoT-Geräten in industriellen Umgebungen zu gewährleisten.

Es gibt verschiedene Tools und Technologien, mit denen Sie IoT-Geräte hinter Firewalls verwalten können. Hier sind ein paar, die Sie sich ansehen sollten:

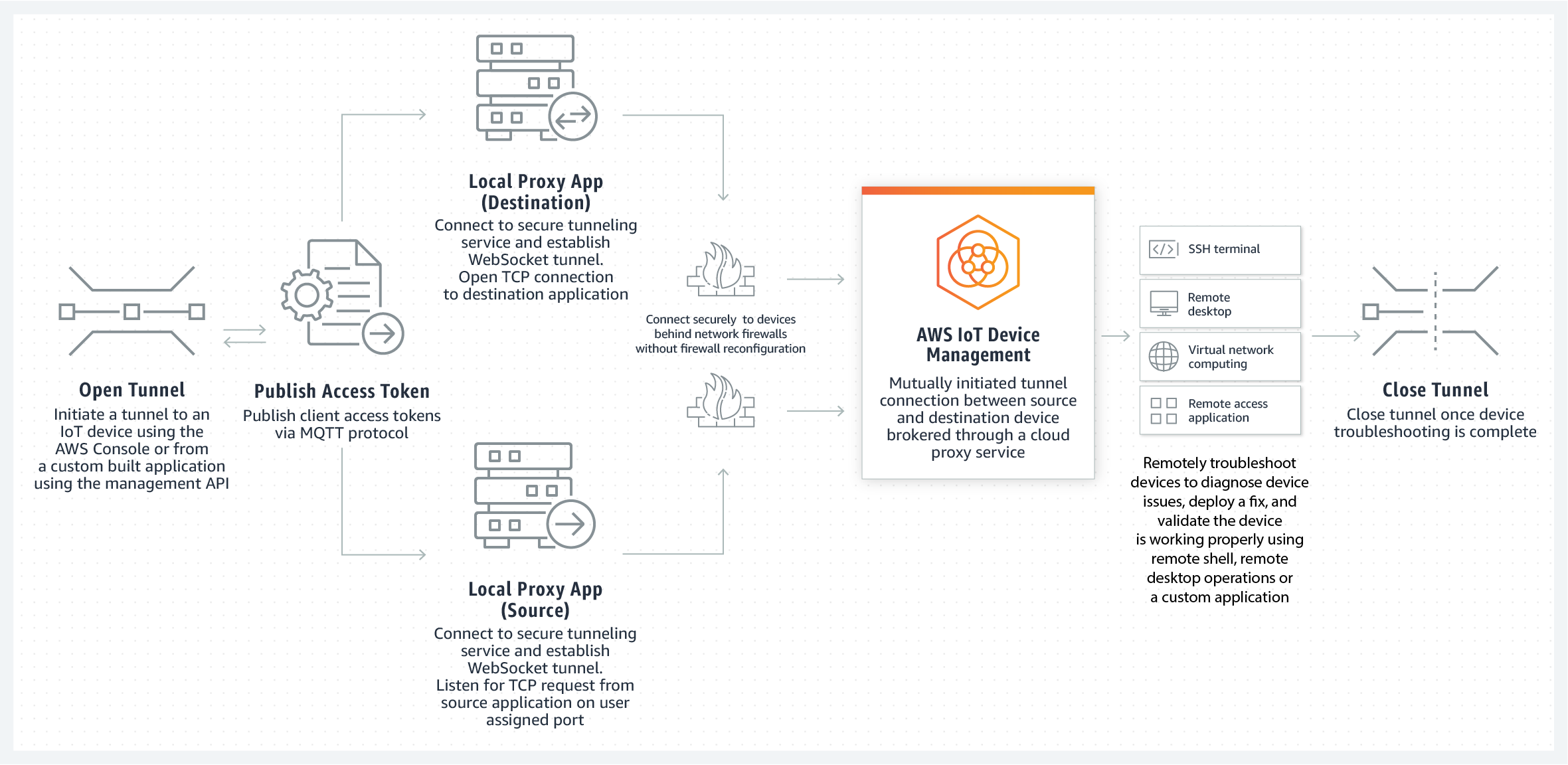

Plattformen wie AWS IoT, Azure IoT Hub und Google Cloud IoT bieten robuste Lösungen für die Verwaltung von IoT-Geräten, einschließlich sicherer Kommunikation und Geräteverwaltung. Diese Plattformen bieten eine umfassende Reihe von Funktionen für die Verwaltung von IoT-Geräten, einschließlich Gerätebereitstellung, Konfiguration, Überwachung und Sicherheit. Die Verwendung einer IoT-Plattform kann Ihnen dabei helfen, die Komplexität der Verwaltung Ihrer IoT-Geräte zu verringern und die Sicherheit zu verbessern.

Reverse-Proxys können Ihnen helfen, Datenverkehr zu IoT-Geräten hinter Firewalls zu leiten, um eine sichere und zuverlässige Kommunikation zu gewährleisten. Reverse-Proxys fungieren als Vermittler zwischen Ihren IoT-Geräten und der Außenwelt. Sie können verwendet werden, um Datenverkehr zu filtern, die Leistung zu verbessern und die Sicherheit zu erhöhen. Die Verwendung eines Reverse-Proxys kann dazu beitragen, Ihre IoT-Geräte vor direkten Angriffen zu schützen.

Mit Tools wie pfSense und iptables können Sie Firewall-Einstellungen präzise konfigurieren und verwalten, sodass Sie den Zugriff auf Ihre IoT-Geräte einfacher steuern können. Diese Tools bieten eine granulare Kontrolle über Ihre Firewall-Regeln. Sie können verwendet werden, um spezifische Regeln zu erstellen, die den Datenverkehr zu und von Ihren IoT-Geräten zulassen oder ablehnen. Das Verständnis der Funktionsweise dieser Tools ist unerlässlich, um eine sichere und effektive Firewall-Konfiguration zu gewährleisten.

Um Ihnen ein besseres Verständnis für die Bedeutung der Sicherung von IoT-Geräten zu vermitteln, hier einige aufschlussreiche Statistiken:

- Bis 2025 werden über 75 Milliarden IoT-Geräte mit dem Internet verbunden sein.

- 60 % der Unternehmen haben eine Sicherheitsverletzung im Zusammenhang mit einem IoT-Gerät erlebt.

- Nur 30 % der IoT-Geräte sind ordnungsgemäß gesichert, wodurch die Mehrheit anfällig für Angriffe ist.

Diese Zahlen unterstreichen die dringende Notwendigkeit einer sicheren Kommunikation und Verwaltung von IoT-Geräten, insbesondere von solchen hinter Firewalls. Die zunehmende Verbreitung von IoT-Geräten hat zu einer erheblichen Zunahme der Angriffsfläche für Cyberkriminelle geführt. Es ist unerlässlich, proaktive Maßnahmen zu ergreifen, um Ihre IoT-Geräte zu sichern und Ihre Netzwerke vor potenziellen Bedrohungen zu schützen.

Der Schutz von IoT-Geräten hinter Firewalls erfordert ein umfassendes Verständnis der beteiligten Technologien und Protokolle. Durch die Implementierung bewährter Sicherheitsverfahren und die Verwendung der richtigen Tools können Sie die Sicherheit Ihrer IoT-Geräte gewährleisten und Ihre Netzwerke vor Cyberangriffen schützen. Es ist wichtig, über die neuesten Sicherheitstrends und -bedrohungen auf dem Laufenden zu bleiben und Ihre Sicherheitsmaßnahmen entsprechend anzupassen. Die Landschaft der IoT-Sicherheit entwickelt sich ständig weiter, daher ist es wichtig, proaktiv zu bleiben und neue Bedrohungen anzugehen, sobald sie auftauchen. Die kontinuierliche Überwachung und Bewertung Ihrer Sicherheitsmaßnahmen ist unerlässlich, um sicherzustellen, dass sie effektiv bleiben und Ihren sich ändernden Bedürfnissen entsprechen.

Die Integration von IoT-Geräten in verschiedenen Umgebungen hat das Potenzial, Effizienz und Innovation zu steigern. Das Potenzial von IoT ist unbestreitbar, aber es ist wichtig, sich den Herausforderungen im Zusammenhang mit der Sicherheit und der Datenverwaltung zu stellen. Die Daten, die von IoT-Geräten gesammelt werden, können wertvolle Erkenntnisse liefern, aber es ist wichtig, diese Daten sicher zu speichern und zu verarbeiten. Die Implementierung starker Datenschutzrichtlinien und -verfahren ist unerlässlich, um die Privatsphäre und Sicherheit sensibler Daten zu gewährleisten. Die Einhaltung von Datenschutzbestimmungen wie der DSGVO ist unerlässlich, um das Vertrauen Ihrer Kunden und Partner zu wahren.

Darüber hinaus ist die Zusammenarbeit zwischen Herstellern von IoT-Geräten, Softwareentwicklern und Sicherheitsexperten von entscheidender Bedeutung, um robuste und sichere IoT-Lösungen zu entwickeln. Durch die Zusammenarbeit können diese Stakeholder ihr Fachwissen und ihre Ressourcen bündeln, um Sicherheitslücken zu identifizieren und zu beheben, bevor sie von Angreifern ausgenutzt werden können. Die Förderung von Open-Source-Initiativen und die gemeinsame Nutzung von Bedrohungsdaten können ebenfalls dazu beitragen, das allgemeine Sicherheitsniveau von IoT-Geräten zu verbessern. Die Aufklärung der Benutzer über die Sicherheitsrisiken, die mit IoT-Geräten verbunden sind, ist unerlässlich. Benutzer sollten über bewährte Verfahren zur Sicherung ihrer IoT-Geräte aufgeklärt werden, z. B. das Ändern von Standardpasswörtern, das Aktivieren der Zwei-Faktor-Authentifizierung und die regelmäßige Aktualisierung der Firmware. Die Förderung einer Sicherheitskultur kann dazu beitragen, das Risiko von Cyberangriffen zu verringern.

Die Entwicklung sicherer IoT-Geräte und -Systeme erfordert einen mehrschichtigen Ansatz, der sowohl Hardware- als auch Software-Sicherheitsmaßnahmen umfasst. Hardware-Sicherheitsfunktionen wie sichere Starteinrichtungen und kryptografische Beschleuniger können dazu beitragen, die Integrität und Vertraulichkeit von Daten auf IoT-Geräten zu schützen. Software-Sicherheitsmaßnahmen wie Intrusion Detection Systems und Firewalls können dazu beitragen, Angriffe auf IoT-Geräte zu erkennen und zu verhindern. Die Kombination von Hardware- und Software-Sicherheitsmaßnahmen kann einen umfassenden Schutz vor einer Vielzahl von Bedrohungen bieten.

Die Integration von künstlicher Intelligenz (KI) und maschinellem Lernen (ML) -Technologien kann die Sicherheit von IoT-Geräten weiter verbessern. KI- und ML-Algorithmen können verwendet werden, um anomales Verhalten zu erkennen und Bedrohungen in Echtzeit zu erkennen. Diese Technologien können große Datenmengen aus IoT-Geräten analysieren, um Muster und Trends zu identifizieren, die auf eine Sicherheitsverletzung hindeuten könnten. Durch die Automatisierung der Bedrohungserkennung und -reaktion können KI- und ML-Technologien dazu beitragen, die Belastung von Sicherheitsteams zu verringern und die Reaktionszeiten zu verbessern.

Da die Zahl der IoT-Geräte weiter zunimmt, wird die Bedeutung der Sicherheit von IoT-Geräten immer wichtiger. Durch die Ergreifung proaktiver Maßnahmen zum Schutz Ihrer IoT-Geräte und -Netzwerke können Sie die Risiken von Cyberangriffen mindern und die Vorteile dieser Technologie voll ausschöpfen. Es ist wichtig, über die neuesten Sicherheitstrends und -bedrohungen auf dem Laufenden zu bleiben und Ihre Sicherheitsmaßnahmen entsprechend anzupassen. Die Investition in Sicherheit ist ein wesentlicher Bestandteil der Bereitstellung und Verwaltung von IoT-Geräten.

Die Sicherung von IoT-Geräten hinter Firewalls ist nicht nur eine technische Herausforderung, sondern auch eine strategische. Es erfordert einen umfassenden Ansatz, der die spezifischen Bedürfnisse Ihrer Organisation, die Art der IoT-Geräte, die Sie verwenden, und die Bedrohungslandschaft, mit der Sie konfrontiert sind, berücksichtigt. Durch die Implementierung bewährter Sicherheitsverfahren, die Verwendung der richtigen Tools und das Bleiben auf dem Laufenden über die neuesten Sicherheitstrends können Sie die Sicherheit Ihrer IoT-Geräte gewährleisten und Ihre Netzwerke vor Cyberangriffen schützen.

- Ist Mkvmoviespoint Legal Ein Umfassender Blick Alternativen

- Billie Eilish Die Schattenseite Von Rule 34 Was Steckt Dahinter

AWS IoT Device Management Features AWS

Remote IoT Device Management Everything You Need to Know

How To Securely Connect IoT Device Behind Firewall A Comprehensive Guide